社会の情報化が急速に進むと同時に、情報の持ち出しや標的型メール攻撃等の情報漏えいに関する事件が後を絶たず、漏えい規模も大きくなっております。経営者は漏えいリスクに対し早急に対応する必要がありますが、攻撃は多種多様な事案が発生するため、どの攻撃パターンに対する対策なのか、何を守ろうとしているのかを明確にした上で対策を考える必要があります。

今回は、情報への攻撃についてどのような種類があるのか、IPA(独立行政法人情報処理推進機構)の考えに基づき大枠把握していきたいと思います。

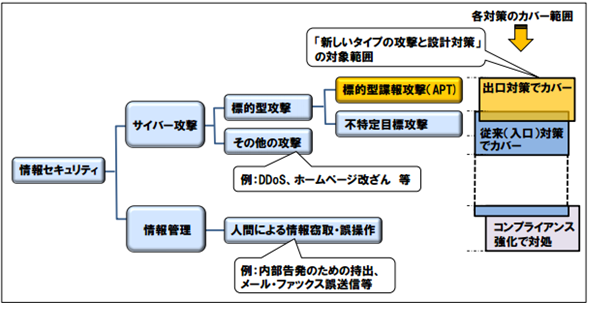

まずは、以下の図をご覧ください。

①「サイバー攻撃」は、組織的な攻撃でありソーシャルエンジニアリングやゼイロディの脆弱性などの手口を利用した非常に巧妙な攻撃です。

②「情報管理」は人間による情報摂取・誤操作であり、具体的には内部情報の持ち出しやメール誤送信等です。

③「標的型攻撃」は④「標的型謀報攻撃(APT)」と⑤「不特定目標攻撃」に分けられます。④「標的型謀報攻撃(APT)」国の経済や安全保障等に影響を及ぼす組織情報を摂取する活動を背景にし、特定目標組織を継続的に情報視察する一連の攻撃、⑤「不特定目的攻撃」は不特定目標に対し、主に金銭目的のために個人情報を窃取する攻撃です。

⑥「その他の攻撃」の中にはDDoSやホームページ改ざん等です。

中でも2015年6月の日本年金機構に於ける個人情報漏えい事件のように、標的型謀報攻撃(APT)に注目が集まっております。標的型謀報攻撃は、攻撃対象を事前に分析し周到な準備を整えた上で攻撃してきます。日本年金機構の様な数百名規模の組織に於ける数名のPCにあたかも業務関係者であるかのようにアプローチし内部ネットワークに侵入するという考えです。ITガバナンスガイドラインの設定や社員教育だけでは限界があります。

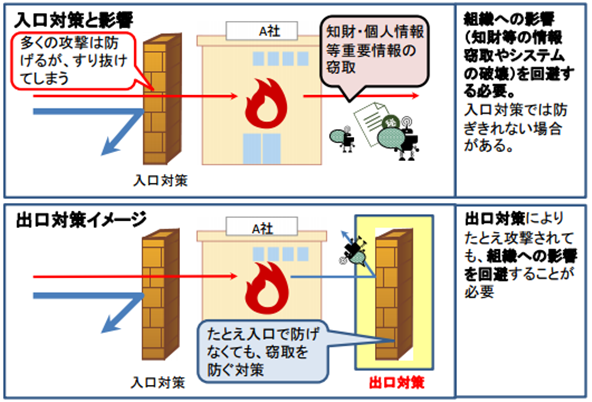

標的型謀報攻撃の影響を最小限に防ぐには、従来の攻撃を防ぐための入口対策と、たとえ組織の中に攻撃の一部が入り込まれたとしても、共通攻撃手法部分を止め、外部にいる攻撃者に情報を窃取されないための対策(出口対策)が必要です。

次回は、出口対策について説明いたします。

(SRM NETWORK 松岡利弥)